Der wichtigste Punkt einer jeder IT-Umgebung stellt die Informationssicherheit, die Security dar. Mit geeigneten Massnahmen werden die IT-Systeme und die Unternehmensdaten vor Gefahren und Bedrohungen geschützt, um Risiken zu minimieren und wirtschaftliche Schäden zu vermeiden.

Mögliche Auswirkungen

- Technischer Systemausfall

- Sabotage und Spionage

- Betrug und Diebstahl

Mögliche Ursachen

- Höhere Gewalt (Feuer, Überschwemmung, mechanische Defekte)

- Fehlbedienung

- Böswillige Angriffe (Viren, Trojaner, Malware, Phishing, physischer Einbruch, …)

Wie schützen wir unsere Computer und uns vor Viren und Trojanern?

Zur Überprüfung von Anhängen und Links nutzen Sie Virustotal.com. Hier können Sie Links und Anhänge prüfen lassen. Allerdings ist auch das keine Garantie, da sich E-Mailabsender fälschen lassen. Bitte doppelklicken (öffnen) Sie in keinen Fall eine verdächtige Datei. Helfen Sie mit die Security zu verbessern.

E-Mails

Verseuchte Anhänge sind Klassiker, die beim Anklicken Schadsoftware freisetzen. Heutzutage funktioniert dieser Angriff nicht mehr so einfach, da viel E-Maildienstleister wie auch Firmen ausführbare Dateianhänge (exe. cmd. zip.) blockieren. Daher sind die Viren oft getarnt und verstecken sich in einem harmlos, erscheinendem Dokument, zum Beispiel in einem Word oder PDF. Wenn dieses infizierte Dokument geöffnet werden, findet die Infektion über Schwachstellen im Anwendungsprogramm oder Betriebsystem statt.

SEP Tip

Statt Links anzuklicken, nutzen Sie bitte die Favoriten oder Lesezeichen um Ihre Online-Shops, Banken oder andere Webdienstleister aufzurufen. Öffnen Sie nur Anhänge und links aus vertrauenswürdigen Quellen wie von Bekannten, Freunden oder Arbeitskollegen. Löschen Sie Emails mit „verdächtigen“ Anhängen oder rufen Sie vorher den Absender an.

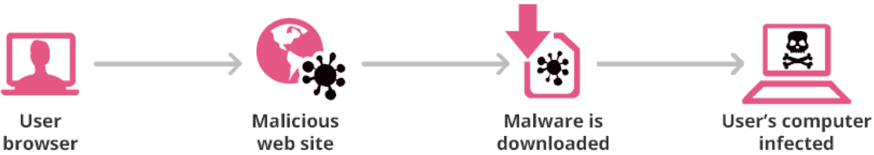

Browser

Beim Surfen wird einem manchmal fragwürdige oder gefährliche Software untergejubelt. Oftmals in Form von Warnungen oder Download’s, die behaupten eine Sichertheitssoftware zu sein oder deklarieren den Computer als Viren infiziert, gaukeln Systemprobleme vor und versprechen, dass mit dem Download das Problem gelöst wird. Diese Download’s verursachen meistens mehr Probleme und lösen keine.

Noch schlimmer sind „Drive-by-Downloads“, die den Computer ohne zutun, nur durch den Aufruf eines Links oder einer Webseite, über eine Lücke im Browser oder eines Hilfsprogramms (Flash, PDF, Java) infizieren.

SEP Tip

Deaktivieren Sie Browser Plugins und Zusatzmodule von Drittherstellern und klicken Sie „nicht vertrauenswürdige“ Links nicht an. Weniger Plugins bedeutet mehr Sicherheit.

Angriff direkt auf den Benutzer

Wenn der Betrüger Sie direkt kontaktiert und Sie dazu gebracht werden sollen „etwas Dummes“ zu tun. Hierbei handelt es sich um „Social Enigeering“ da der Angriff auf der sozialen Ebene erfolgt. Dies kann über eine Telefonanfrage, aber auch über ein gefälschtes Facebook-Profil, WhatsApp, Skype, … erfolgen wobei der Angreifer versucht dem Benutzer zum Beispiel, Tefonnummer, Geburtstag, Anmeldename, …. zu entlocken.

SEP Tip

Bleiben Sie misstrauisch, fragen Sie nach, fordern Sie klare Belege für Behauptungen oder ignorieren Sie seltsame Anfragen.

Wie kann ich überprüfen, ob ich gehackt wurde?

Auf der Seite haveibeenpwned.com geben Sie Ihre E-Mail-Adresse (geschäftliche wie auch private) in das dafür vorgesehene Fenster ein und klicken auf „pwned?“. Bekommen Sie eine „ROT“ hinterlegte Antwort mit dem Wortlaut „Oh no – pwned!“ wurde Ihr E-Mail-Account leider gehackt. -> Wechseln Sie „mindestens“ diese Passwörter umgehend.

Auch die Seite https://sec.hpi.de/ilc/ des Hasso-Plattner-Instituts bietet Ihnen die Möglichkeit, Ihre E-Mail-Adresse zu überprüfen. Dieser Dienst sendet Ihnen eine E-Mail an die eingegebene E-mail Adresse, in der Sie über einen etwaigen Hack und über den ungefähren Zeitpunkt des Datendiebstahls informiert werden.

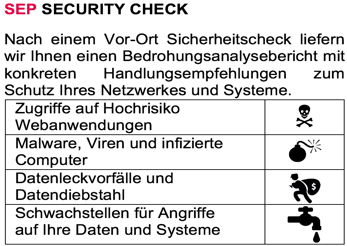

SEP Angebot und Projektbeispiele

- Bitlocker-Verschlüsselungs-Infrastruktur (für interne und externe Datenträger)

- Implementierung eines Digital Right Management-System (z.B. für SharePoint)

- Multi-Faktor Authentifizierung über eToken oder One-Time-Passwords via Hardware oder SMS-Token

SEP bevorzugte Produkte

- Checkpoint Firewall / Threat Prevention

- Microsoft AD-RMS / Datenverschlüsselung

- Microsoft Bitlocker / Festplattenverschlüsselung

- SafeNet Authentication Manager und SafeNet eToken

- TrendMicro / Antivirenscanner

- Microsoft Intune

- GFI Mail essential / e-Mail Security

- Veeam Backup

- ArcServe Backup